顧客管理キー用の Azure Key Vault の設定

顧客管理キー(CMK)は、Microsoft Azure Key Vault とAWS Key Management Service (KMS) の両方からのキーをサポートします。 実装が Azure でホストされている場合は、次の手順に従って Key Vault を作成します。 AWSでホストされる実装については、AWS KMS 設定ガイド を参照してください。

Azure ポータルにログインし、検索バーを使用してサービスのリストの下にある Key vaults を見つけます。

サービスを選択すると、Key vaults ページが表示されます。 ここから Create を選択します。

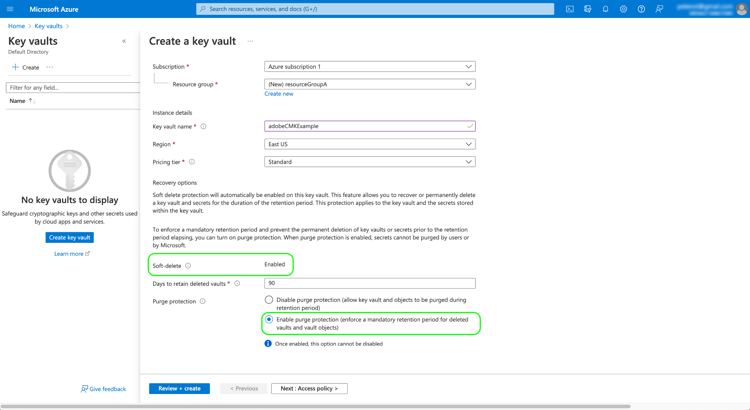

提供されたフォームを使用して、名前や割り当てられたリソースグループなど、Key Vault の基本的な詳細を入力します。

ここから、Key Vault の作成ワークフローを続け、組織のポリシーに従って様々なオプションを設定します。

Review + create の手順に達したら、検証中に Key Vault の詳細を確認できます。 検証に問題がなければ、「Create」を選択してプロセスを完了します。

アクセスを設定 configure-access

次に、Key Vault の Azure ロールベースのアクセス制御を有効にします。 左側のナビゲーションの「Settings」セクションで「Access configuration」を選択したあと、「Azure role-based access control」を選択して設定を有効にします。 CMK アプリは後で Azure ロールに関連付ける必要があるので、この手順は必須です。 役割の割り当ては、API ワークフローと UI ワークフローの両方に記載されています。

ネットワークオプションの設定 configure-network-options

公開アクセスを特定の仮想ネットワークに制限するように Key Vault が設定されている場合、または公開アクセスを完全に無効にする場合は、ファイアウォールの例外を付与する必要 Microsoft あります。

左側のナビゲーションの「Networking」を選択します。 Firewalls and virtual networks の下で、「Allow trusted Microsoft services to bypass this firewall」チェックボックスを選択し、「Apply」を選択します。

20.88.123.53 この IP アドレスを追加することで、Adobe サービスは接続性をより効果的に監視し、アクセスの問題が検出された場合に Platform 内アラートを提供できます。

キーの生成 generate-a-key

Key Vault を作成したら、新しいキーを生成できます。 「Keys」タブに移動し、「Generate/Import」を選択します。

提供されたフォームを使用してキーの名前を指定し、キータイプに RSA または RSA-HSM のいずれかを選択します。 Azure ホスト実装の場合、RSA key size は、Azure Cosmos DB に必要な 3072 ビット以上である必要があります。 Azure Data Lake Storage は、RSA 3027 とも互換性があります。

残りのコントロールを使用して、必要に応じて生成または読み込むキーを設定します。終了したら「Create」を選択します。

設定されたキーが、Vault のキーのリストに表示されます。

次の手順

顧客管理キー機能を 1 回限りの方法で設定するには、お使いのプラットフォームのホスティング環境に応じた設定ガイドに従ってください。

- Azure しくは、API または UI 設定ガイドを使用してください。

- AWSについては、AWS configure KMS guide および UI setup guide を参照してください。