Konfigurieren eines Azure Schlüsseltresors für kundenverwaltete Schlüssel

Kundenseitig verwaltete Schlüssel (CMK) unterstützen Schlüssel von Microsoft Azure Key Vaults und AWS Key Management Service (KMS). Wenn Ihre Implementierung auf Azure gehostet wird, führen Sie die folgenden Schritte aus, um einen Schlüsseltresor zu erstellen. Informationen zu von AWS gehosteten Implementierungen finden Sie im AWS KMS-Konfigurationshandbuch.

Melden Sie sich beim Azure-Portal an und suchen Sie mithilfe der Suchleiste unter der Liste der Dienste nach Key vaults.

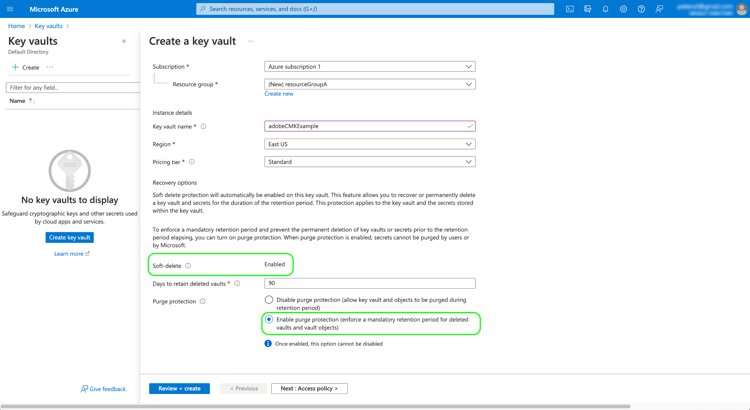

Die Key vaults-Seite wird angezeigt, nachdem Sie den Dienst ausgewählt haben. Klicken Sie von hier aus auf Create.

Füllen Sie mithilfe des bereitgestellten Formulars die grundlegenden Details für den Schlüsseltresor aus, einschließlich eines Namens und einer zugewiesenen Ressourcengruppe.

Fahren Sie von hier aus mit dem Workflow zur Erstellung des Schlüsseltresors fort und konfigurieren Sie die verschiedenen Optionen entsprechend den Richtlinien Ihrer Organisation.

Wenn Sie beim Review + create Schritt ankommen, können Sie die Details des Schlüsseltresors während der Validierung überprüfen. Nachdem die Validierung erfolgreich abgeschlossen wurde, klicken Sie auf Create, um den Prozess abzuschließen.

Zugriff konfigurieren configure-access

Aktivieren Sie als Nächstes die rollenbasierte Zugriffssteuerung für Azure für Ihren Schlüsseltresor. Wählen Sie Access configuration im Settings Abschnitt des linken Navigationsbereichs und dann Azure role-based access control aus, um die Einstellung zu aktivieren. Dieser Schritt ist wichtig, da die CMK-App später mit einer Azure-Rolle verknüpft werden muss. Die Zuweisung einer Rolle ist in den Workflows API und UI dokumentiert.

Konfigurieren von Netzwerkoptionen configure-network-options

Wenn Ihr Schlüsseltresor so konfiguriert ist, dass der öffentliche Zugriff auf bestimmte virtuelle Netzwerke eingeschränkt oder der öffentliche Zugriff vollständig deaktiviert wird, müssen Sie Microsoft eine Firewall-Ausnahme gewähren.

Wählen Sie Networking in der linken Navigation aus. Markieren Sie unter Firewalls and virtual networks das Kontrollkästchen Allow trusted Microsoft services to bypass this firewall und klicken Sie dann auf Apply.

20.88.123.53. Durch Hinzufügen dieser IP-Adresse können Adobe-Services die Konnektivität effektiver überwachen und plattforminterne Warnhinweise bereitstellen, wenn Zugriffsprobleme erkannt werden.

Generieren eines Schlüssels generate-a-key

Nachdem Sie einen Schlüsseltresor erstellt haben, können Sie einen neuen Schlüssel generieren. Navigieren Sie zur Registerkarte Keys und wählen Sie Generate/Import aus.

Geben Sie in dem bereitgestellten Formular einen Namen für den Schlüssel ein und wählen Sie entweder RSA oder RSA-HSM für den Schlüsseltyp aus. Bei Azure gehosteten Implementierungen muss der RSA key size mindestens 3072 Bit betragen, wie für Azure Cosmos DB erforderlich. Azure Data Lake Storage ist auch mit RSA 3027 kompatibel.

Verwenden Sie die restlichen Steuerelemente, um den Schlüssel zu konfigurieren, den Sie erstellen oder importieren möchten. Wenn Sie fertig sind, wählen Sie Create aus.

Der konfigurierte Schlüssel wird in der Liste der Schlüssel für den Tresor angezeigt.

Nächste Schritte

Um den einmaligen Prozess zum Einrichten der Funktion für kundenseitig verwaltete Schlüssel fortzusetzen, folgen Sie den Einrichtungshandbüchern für die Hosting-Umgebung Ihrer Plattform:

- Verwenden Sie Azure die Einrichtungshandbücher für API oder UI.

- Informationen zu AWS finden Sie im Handbuch zur AWS-Konfiguration KMS und im Einrichtungshandbuch für die Benutzeroberfläche.