고객 관리 키에 대한 Azure Key Vault 구성

Microsoft Azure 키 보관소와 AWS Key Management Service (KMS)의 CMK(Customer Managed Keys) 지원 키. 구현이 Azure에서 호스팅되는 경우 아래 단계에 따라 키 자격 증명 모음을 만드십시오. AWS 호스팅 구현의 경우 AWS KMS 구성 안내서를 참조하십시오.

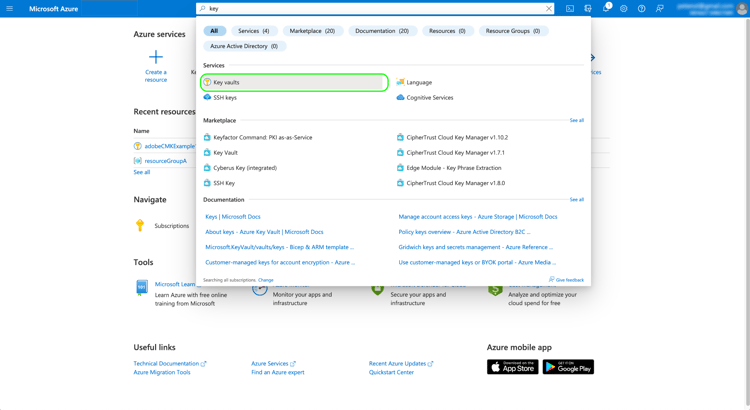

Azure 포털에 로그인하고 검색 창을 사용하여 서비스 목록에서 Key vaults 을(를) 찾습니다.

서비스를 선택하면 Key vaults 페이지가 나타납니다. 여기에서 Create 을(를) 선택합니다.

Create이(가) 강조 표시된 Microsoft Azure의 Key vaults 대시보드입니다.

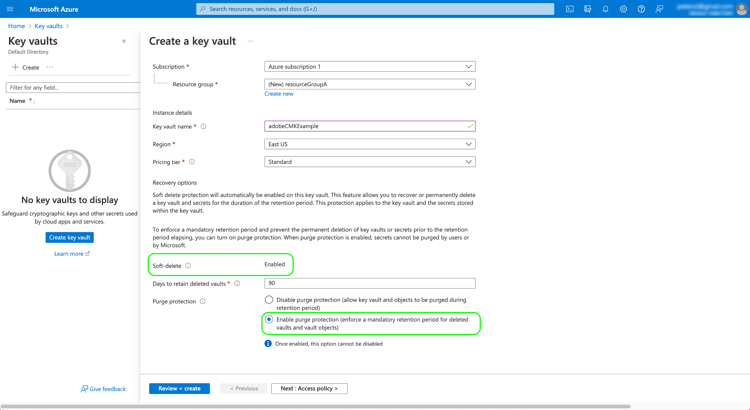

제공된 양식을 사용하여 이름 및 할당된 리소스 그룹을 포함하여 Key Vault에 대한 기본 세부 정보를 입력합니다.

여기에서 Key Vault 생성 워크플로우를 계속 진행하고 조직의 정책에 따라 다양한 옵션을 구성합니다.

Review + create 단계에 도달하면 유효성 검사를 진행하는 동안 Key Vault의 세부 사항을 검토할 수 있습니다. 유효성 검사가 성공하면 Create 을(를) 선택하여 프로세스를 완료합니다.

![Microsoft Azure 키 자격 증명 모음 검토 및 만들기 페이지의 [만들기]가 강조 표시되어 있습니다.](./media_15ba5de9372f55894b63fc97b62de375326536c38.png?width=750&format=png&optimize=medium)

액세스 구성 configure-access

그런 다음 주요 자격 증명 모음에 대해 Azure 역할 기반 액세스 제어를 사용하도록 설정합니다. 왼쪽 탐색의 Settings 섹션에서 Access configuration 을(를) 선택한 다음 Azure role-based access control 을(를) 선택하여 설정을 사용하도록 설정합니다. CMK 앱은 나중에 Azure 역할과 연결해야 하므로 이 단계는 필수입니다. 역할 할당은 API 및 UI 워크플로 모두에서 문서화되었습니다.

네트워킹 옵션 구성 configure-network-options

특정 가상 네트워크에 대한 공개 액세스를 제한하거나 공개 액세스를 완전히 사용하지 않도록 Key Vault가 구성된 경우 Microsoft에 방화벽 예외를 부여해야 합니다.

왼쪽 탐색에서 Networking 을(를) 선택합니다. Firewalls and virtual networks 에서 Allow trusted Microsoft services to bypass this firewall 확인란을 선택한 다음 Apply 을(를) 선택합니다.

20.88.123.53을(를) 추가하는 것이 좋습니다. 이 IP 주소를 추가하면 Adobe 서비스가 연결을 보다 효과적으로 모니터링하고 액세스 문제가 감지될 때 플랫폼 내 알림을 제공할 수 있습니다.

키 생성 generate-a-key

Key Vault를 만든 후에는 새 키를 생성할 수 있습니다. Keys 탭으로 이동하여 Generate/Import 을(를) 선택합니다.

제공된 양식을 사용하여 키의 이름을 입력하고 키 유형으로 RSA 또는 RSA-HSM 을(를) 선택하십시오. Azure 호스팅 구현의 경우 RSA key size 은(는) Azure Cosmos DB에 필요한 최소 3072 비트여야 합니다. Azure Data Lake Storage은(는) RSA 3027과도 호환됩니다.

나머지 컨트롤을 사용하여 생성하거나 가져올 키를 원하는 대로 구성합니다. 완료되면 Create 을(를) 선택합니다.

구성된 키가 자격 증명 모음의 키 목록에 나타납니다.

다음 단계

고객 관리 키 기능 설정을 위한 1회 프로세스를 계속하려면 플랫폼의 호스팅 환경에 대한 설정 안내서를 따르십시오.

- Azure의 경우 API 또는 UI 설치 가이드를 사용하십시오.

- AWS의 경우 AWS KMS 구성 가이드 및 UI 설치 가이드를 참조하십시오.