Configurer des clés gérées par le client pour Azure à l’aide de l’interface utilisateur d’Experience Platform

Ce document couvre les instructions spécifiques à Azure pour activer la fonctionnalité Clés gérées par le client (CMK) dans Experience Platform à l’aide de l’interface utilisateur. Pour obtenir des instructions spécifiques à AWS, consultez le guide de configuration d’AWS.

Pour plus d’informations sur la manière d’effectuer ce processus pour les instances d’Experience Platform hébergées sur Azure à l’aide de l’API, reportez-vous au document Configuration de la CMK de l’API.

Conditions préalables

Pour afficher et consulter la section Chiffrement dans Adobe Experience Platform, vous devez avoir créé un rôle et attribué l’autorisation Gérer les clés gérées par le client à ce rôle. Tout utilisateur disposant de l’autorisation Gérer les clés gérées par le client peut activer la fonction CMK pour son organisation.

Pour plus d’informations sur l’attribution de rôles et d’autorisations dans Experience Platform, reportez-vous à la documentation sur la configuration des autorisations.

Pour activer la fonction CMK, votre coffre Azure Key Vault doit être configuré avec les paramètres suivants :

Configurer l’application CMK register-app

Une fois que vous avez configuré votre coffre de clés, l’étape suivante consiste à enregistrer l’application CMK qui se connectera à votre client Azure.

Commencer

Pour afficher le tableau de bord Configurations de chiffrement, sélectionnez Chiffrement sous l’en-tête Administration de la barre latérale de navigation de gauche.

Sélectionnez Configurer pour ouvrir la vue Configuration des clés gérées par le client. Cet espace de travail contient toutes les valeurs nécessaires pour effectuer les étapes décrites ci-dessous et effectuer l’intégration avec votre coffre de clés Azure.

Copier l’URL d’authentification copy-authentication-url

Pour démarrer le processus d’enregistrement, copiez l’URL d’authentification de l’application pour votre organisation à partir de la vue Configuration des clés gérées par le client et collez-la dans votre Key Vault Crypto Service Encryption User d’environnement Azure. Vous trouverez dans la section suivante des informations détaillées sur la attribution d’un rôle.

Sélectionnez l’icône de copie (

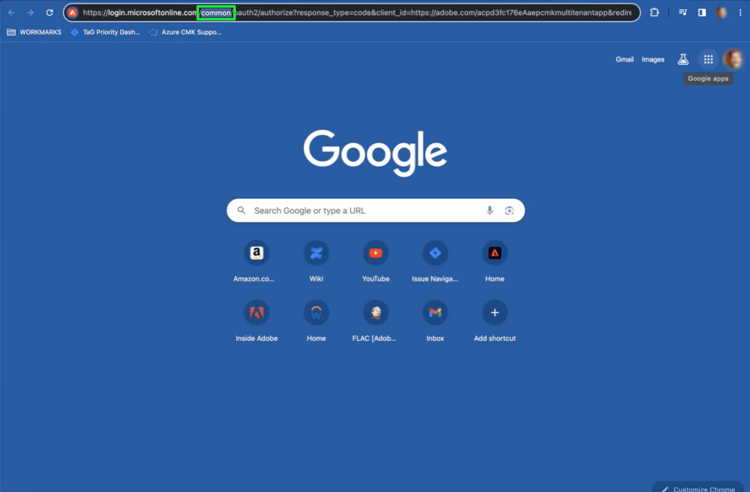

Copiez et collez l’URL d’authentification Application dans un navigateur pour ouvrir une boîte de dialogue d’authentification. Sélectionnez Accept pour ajouter le principal de service de l’application CMK à votre client Azure. La confirmation de l’authentification vous redirige vers la page de destination d’Experience Cloud.

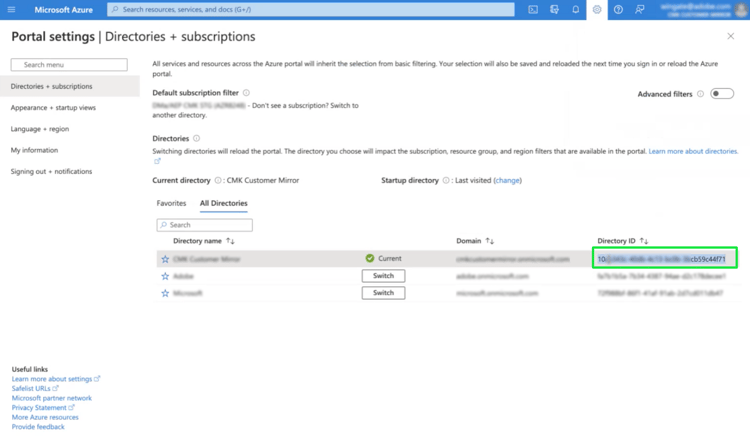

common du nom de l’URL d’authentification de l’application par l’ID de répertoire CMK.Copiez l’ID de répertoire CMK à partir de la page Paramètres du portail, répertoires et abonnements de l’application Microsoft Azure

Ensuite, collez-le dans la barre d’adresse de votre navigateur.

Attribuer l’application CMK à un rôle assign-to-role

Une fois le processus d’authentification terminé, revenez au coffre de clés Azure et sélectionnez Access control dans le volet de navigation de gauche. À partir de là, sélectionnez Add, puis Add role assignment.

L’écran suivant vous invite à choisir un rôle pour cette affectation. Sélectionnez Key Vault Crypto Service Encryption User avant de sélectionner Next pour continuer.

Dans l’écran suivant, choisissez Select members pour ouvrir une boîte de dialogue dans le rail de droite. Utilisez la barre de recherche pour localiser le principal de service de l’application CMK et sélectionnez-le dans la liste. Lorsque vous avez terminé, sélectionnez Save.

Vous pouvez vérifier l’application en comparant l’ID d’application fourni dans la vue Configuration des clés gérées par le client avec l’Application ID fourni dans la présentation de l’application Microsoft Azure.

Tous les détails nécessaires à la vérification des outils Azure sont inclus dans l’interface utilisateur d’Experience Platform. Ce niveau de granularité est fourni car de nombreux utilisateurs souhaitent utiliser d’autres outils Azure pour améliorer leur capacité à surveiller et à consigner l’accès de ces applications à leur coffre de clés. La compréhension de ces identifiants est essentielle à cet effet et pour aider les services Adobe à accéder à la clé .

Activer la configuration de la clé de chiffrement sur Experience Platform send-to-adobe

Après l’installation de l’application CMK sur Azure, vous pouvez envoyer votre identifiant de la clé de chiffrement à Adobe. Sélectionnez Keys dans le volet de navigation de gauche, suivi du nom de la clé à envoyer.

Sélectionnez la dernière version de la clé et sa page de détails s’affiche. À partir de là, vous pouvez éventuellement configurer les opérations autorisées pour la clé.

Le champ Identifiant de clé affiche l’identifiant d’URI de la clé. Copiez cette valeur d’URI à utiliser à l’étape suivante.

Une fois que vous avez obtenu le Key vault URI, revenez à la vue Configuration des clés gérées par le client et saisissez un Nom de la configuration descriptif. Ajoutez ensuite le Key Identifier extrait de la page Détails de la clé Azure dans l’identifiant de clé Key Vault et sélectionnez Enregistrer.

Vous revenez au tableau de bord Configurations du chiffrement. Le statut de la configuration Clés gérées par le client s’affiche sous la forme Traitement.

Vérifiez le statut de la configuration check-status

Patientez un temps de traitement important. Pour vérifier le statut de la configuration, revenez à la configuration des clés gérées par le client afficher et faites défiler l’écran jusqu’au statut de la configuration. La barre de progression est passée à l’étape 1 de trois et explique que le système valide qu’Experience Platform a accès à la clé et au coffre de clés.

Il existe quatre statuts potentiels pour la configuration du CMK. En voici la liste :

- Étape 1 : vérifie qu’Experience Platform a la possibilité d’accéder à la clé et au coffre de clés.

- Étape 2 : le coffre de clés et le nom des clés sont en cours d’ajout à tous les magasins de données de votre organisation.

- Étape 3 : le coffre de clés et le nom des clés ont été ajoutés aux magasins de données.

FAILED: un problème s’est produit, principalement lié à la configuration de la clé, du coffre de clés ou de l’application multi-utilisateur.

Étapes suivantes

En suivant les étapes ci-dessus, vous avez activé le CMK pour votre organisation hébergée sur Azure. Les données ingérées dans les entrepôts de données principaux seront désormais chiffrées et déchiffrées à l’aide des clés de votre coffre de clés Azure.

Après avoir activé la fonction CMK pour votre organisation hébergée sur Azure, surveillez l’utilisation des clés, implémentez une politique de rotation des clés pour une sécurité renforcée et assurez-vous que les politiques de votre organisation sont respectées.