Översikt - Skydda AEM webbplatser

Lär dig hur du skyddar dina AEM webbplatser från DoS (Denial of Service), DDOS (Distributed Denial of Service), skadlig trafik och avancerade attacker med trafikfilterregler, inklusive dess underkategori för reglerna för Brandvägg för webbprogram (WAF) i AEM as a Cloud Service.

Du kan också lära dig mer om skillnaderna mellan standardtrafikfilter och WAF trafikfilterregler, när de ska användas och hur du kommer igång med regler som rekommenderas av Adobe.

Introduktion till trafiksäkerhet i AEM as a Cloud Service

AEM as a Cloud Service använder ett integrerat CDN-lager för att skydda och optimera publiceringen av din webbplats. En av de viktigaste komponenterna i CDN-lagret är möjligheten att definiera och tillämpa trafikregler. Dessa regler fungerar som ett skydd som skyddar er webbplats mot missbruk, missbruk och attacker - utan att ge avkall på prestanda.

Trafiksäkerhet är nödvändigt för att upprätthålla drifttiden, skydda känsliga data och säkerställa en sömlös upplevelse för legitima användare. AEM har två kategorier av säkerhetsregler:

- Standardtrafikfilterregler

- Brandväggsregler för trafikfilter för webbprogram (WAF)

Regeluppsättningarna hjälper kunderna att förhindra vanliga och sofistikerade webbhot, minska bruset från illasinnade eller felande klienter och förbättra spårbarheten genom loggning av förfrågningar, blockering och mönsteridentifiering.

Skillnad mellan standardtrafikfilterregler och WAF trafikfilterregler

log och gå sedan till läget blockblock-läge för ATTACK-FROM-BAD-IP WAF-flagga och log-läge för ATTACK WAF-flagga och gå sedan till block-läge för bådawafFlags och distribueras via Cloud Manager Config PipelineStandardreglerna för trafikfilter är användbara för att tillämpa affärsspecifika principer, som hastighetsbegränsningar eller blockera specifika regioner, samt för att blockera trafik baserat på begäranegenskaper och rubriker som IP-adress, sökväg eller användaragent.

WAF trafikfilterregler ger å andra sidan ett omfattande förebyggande skydd för kända webbexplosioner och attackvektorer och har avancerad intelligens för att begränsa falska positiva effekter (dvs. blockera legitim trafik).

Om du vill definiera båda typerna av regler använder du YAML-syntaxen. Mer information finns i Syntax för trafikfilterregler.

När och varför ska de användas

Använd trafikfilterregler när:

- Du vill använda organisationsspecifika begränsningar, som IP-tariffbegränsning.

- Du är medveten om specifika mönster (till exempel skadliga IP-adresser, regioner, rubriker) som behöver filtreras.

Använd WAF trafikfilterregler när:

- Du vill ha omfattande, proaktivt skydd från utspridda, kända attackmönster (till exempel injicering, protokollmissbruk) samt kända skadliga IP-adresser som samlats in från expertdatakällor.

- Du vill neka skadliga förfrågningar och samtidigt begränsa möjligheten att blockera legitim trafik.

- Du vill begränsa mängden arbete som krävs för att skydda dig mot vanliga och sofistikerade hot genom att tillämpa enkla konfigurationsregler.

Tillsammans utgör dessa regler en djupgående försvarsstrategi som gör det möjligt för AEM as a Cloud Service-kunder att vidta både proaktiva och reaktiva åtgärder för att säkra sina digitala tillgångar.

Regler som Adobe rekommenderar

Adobe innehåller rekommenderade regler för standardtrafikfilter och trafikfilterregler från WAF som hjälper dig att snabbt skydda dina AEM-webbplatser.

-

Standardregler för trafikfilter (tillgängligt som standard): Åtgärda vanliga missförhållanden som DoS-, DDoS- och robotattacker mot CDN-kant, ursprung eller trafik från länder som omfattas av sanktioner.

Exempel:- Hastighetsbegränsande IP:n som gör fler än 500 förfrågningar/sekund vid CDN-kanten

- Hastighetsbegränsande IP:n som gör fler än 100 förfrågningar/sekund vid ursprungsläget

- Blockera trafik från länder som anges av OFAC (Office of Foreign Assets Control)

-

WAF trafikfilterregler (kräver tilläggslicens): Ger ytterligare skydd mot avancerade hot, inklusive OWASP Top Ten -hot som SQL-injektion, XSS (cross-site scripting) och andra webbprogramattacker.

Exempel:- Blockera förfrågningar från kända felaktiga IP-adresser

- Logga eller blockera misstänkta förfrågningar som har flaggats som attacker

Kom igång

Lär dig definiera, driftsätta, testa och analysera trafikfilterregler, inklusive WAF-regler, i AEM as a Cloud Service genom att följa installationsguiden och användningsexemplen nedan. Detta ger dig bakgrundskunskaper så att du senare tryggt kan tillämpa de Adobe-rekommenderade reglerna.

Konfigurera trafikfilterregler inklusive WAF-regler

Lär dig hur du konfigurerar för att skapa, distribuera, testa och analysera resultaten av trafikfilterregler, inklusive WAF-regler.

Adobe rekommenderade guide för regelkonfiguration

Den här guiden innehåller stegvisa instruktioner för hur du konfigurerar och distribuerar trafikfilter som rekommenderas av Adobe och WAF i AEM as a Cloud Service-miljön.

Skydda AEM webbplatser med standardtrafikfilterregler

Lär dig hur du skyddar AEM webbplatser från DoS-, DDoS- och robotmissbruk med de standardregler för trafikfilter som rekommenderas av Adobe i AEM as a Cloud Service.

Skydda AEM webbplatser med WAF regler

Lär dig hur du skyddar AEM webbplatser från avancerade hot som DoS, DDoS och robotmissbruk med trafikfilterreglerna i Adobe rekommenderade Web Application Firewall (WAF) i AEM as a Cloud Service.

Avancerade användningsfall

För mer avancerade scenarier kan du utforska följande exempel som visar hur du implementerar anpassade trafikfilterregler baserat på specifika affärskrav:

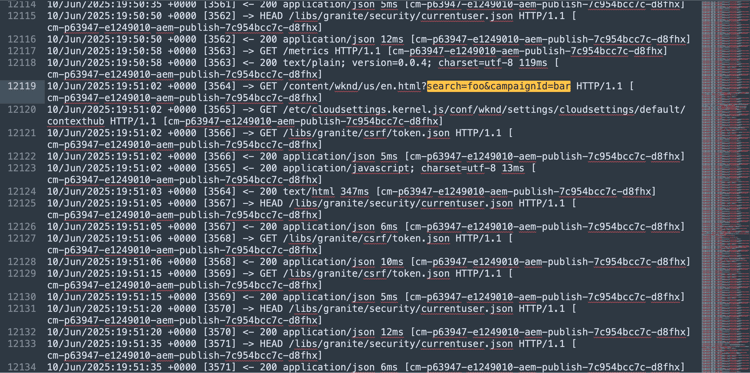

Lär dig övervaka känsliga begäranden genom att logga dem med trafikfilterregler i AEM as a Cloud Service.

Lär dig hur du begränsar åtkomsten genom att blockera specifika begäranden med trafikfilterregler i AEM as a Cloud Service.

Lär dig hur du normaliserar begäranden genom att omforma dem med trafikfilterregler i AEM as a Cloud Service.