Integrar o AEM Forms com os protocolos de servidor de email do Microsoft® Office 365 oauth2-support-for-the-microsoft-mail-server-protocols

Para permitir que as organizações cumpram com os requisitos de segurança de e-mail, a AEM Forms oferece suporte ao OAuth 2.0 para integração com os protocolos de servidor de e-mail do Microsoft® Office 365. Você pode usar o serviço de autenticação OAuth 2.0 do Azure Ative Diretory (Azure AD) para se conectar a vários protocolos, como IMAP, POP ou SMTP, e acessar dados de email para usuários do Office 365. Abaixo estão as instruções passo a passo para configurar os protocolos de servidor de email do Microsoft® Office 365 para autenticação através do serviço OAuth 2.0:

-

Faça logon em https://portal.azure.com/ e pesquise por Azure Ative Diretory na barra de pesquisa e clique no resultado.

Como alternativa, você pode navegar diretamente para https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview -

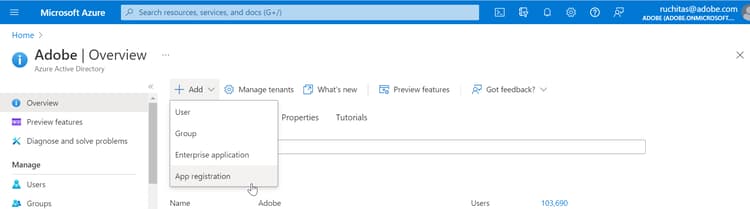

Clique em Adicionar > Registro do Aplicativo > Novo Registro.

-

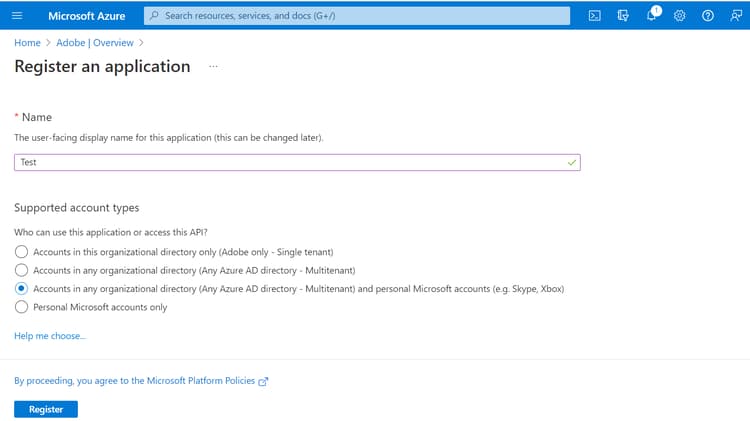

Preencha as informações de acordo com suas necessidades e clique em Registrar.

No caso acima, a opção Contas em qualquer diretório organizacional (Qualquer diretório do Azure AD - Multilocatário) e contas pessoais da Microsoft® (por exemplo, Skype, Xbox) está selecionada.note note NOTE - Para Contas em qualquer diretório organizacional (Qualquer diretório do Azure AD - Multilocatário), a Adobe recomenda que você use uma conta corporativa em vez de uma conta de email pessoal.

- O aplicativo Somente contas pessoais Microsoft® não é suportado.

- A Adobe recomenda que você use o aplicativo Conta pessoal e de vários locatários da Microsoft®.

-

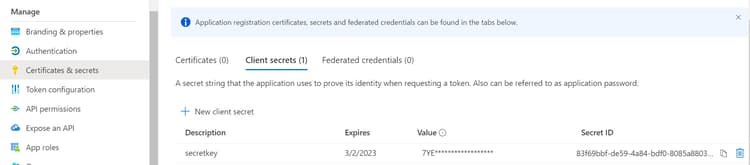

Em seguida, acesse Certificados e segredos, clique em Novo segredo de cliente e siga as etapas na tela para criar um segredo. Anote esse valor de secret para uso posterior.

-

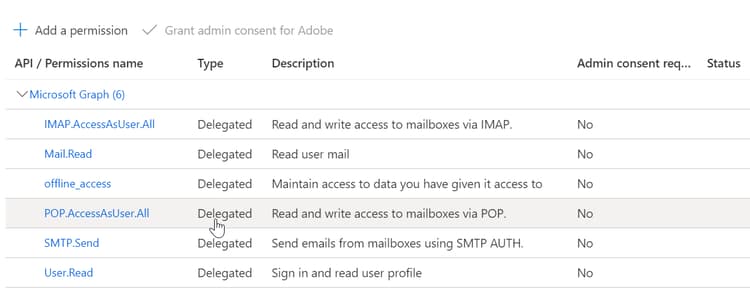

Para adicionar permissões, vá para o aplicativo recém-criado e selecione Permissões de API > Adicionar uma Permissão > Gráfico Microsoft® > Permissões Delegadas.

-

Marque as caixas de seleção das permissões abaixo para o aplicativo e clique em Adicionar permissão:

IMAP.AccessUser.AllMail.Readoffline_accessPOP.AccessAsUser.AllSMTP.SendUser.Read

-

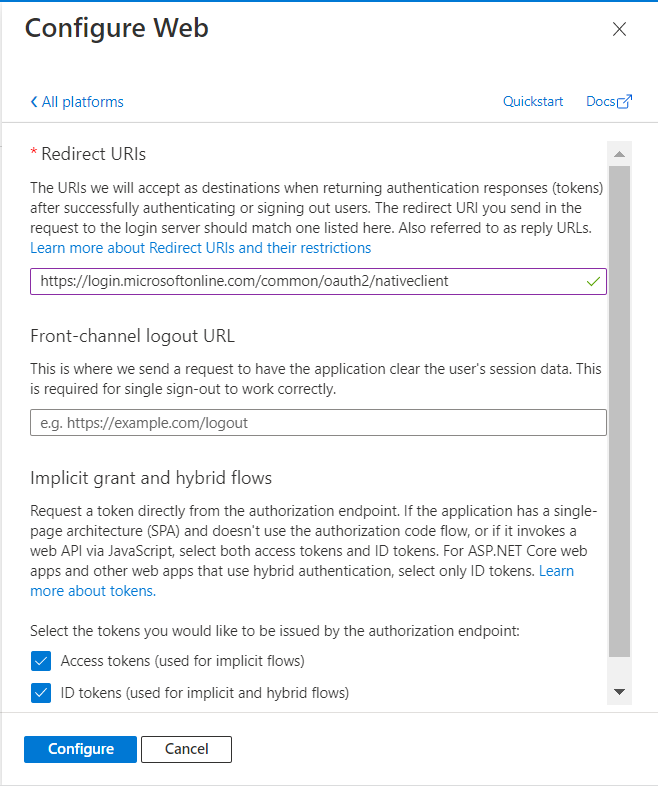

Selecione Autenticação > Adicionar uma plataforma > Web e, na seção Redirecionar URLs, adicione qualquer um dos URIs abaixo (Identificador Universal de Recursos) como:

https://login.microsoftonline.com/common/oauth2/nativeclienthttp://localhost

Nesse caso,

https://login.microsoftonline.com/common/oauth2/nativeclienté usado como um URI de redirecionamento. -

Clique em Configurar depois de adicionar cada URL e defina suas configurações de acordo com seus requisitos.

note note NOTE É obrigatório marcar as caixas de seleção Tokens de acesso e Tokens de ID. -

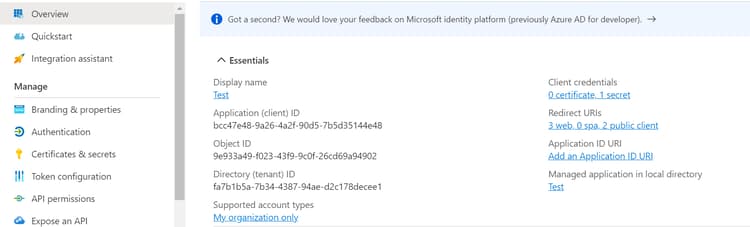

Clique em Visão geral no painel esquerdo e copie os valores de ID do Aplicativo (cliente), ID do Diretório (locatário) e Segredo do Cliente para uso posterior.

Geração do código de autorização generating-the-authorization-code

Em seguida, você deve gerar o código de autorização, explicado nas seguintes etapas:

-

Abra a seguinte URL no navegador depois de substituir

clientIDpor<client_id>eredirect_uripelo URI de redirecionamento do seu aplicativo:https://login.microsoftonline.com/common/oauth2/v2.0/authorize?client_id=[clientid]&scope=IMAP.AccessAsUser.All%20POP.AccessAsUser.All%20SMTP.Send%20User.Read%20Mail.Read%20offline_access&response_type=code&redirect_uri=[redirect_uri]&prompt=loginnote note NOTE Se houver um único aplicativo de locatário, substitua commonpor[tenantid]na seguinte URL para gerar o código de autorização:https://login.microsoftonline.com/[tenantid]/oauth2/v2.0/authorize?client_id=[[clientid]]&scope=IMAP.AccessAsUser.All%20POP.AccessAsUser.All%20SMTP.Send%20User.Read%20Mail.Read%20openid%20offline_access&response_type=code&redirect_uri=[redirect_uri]&prompt=login -

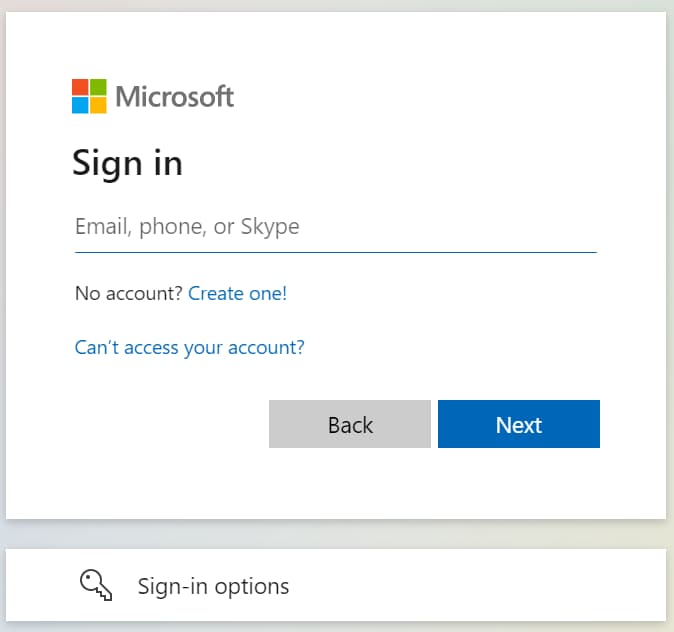

Ao digitar o URL acima, você é redirecionado para a tela de logon:

-

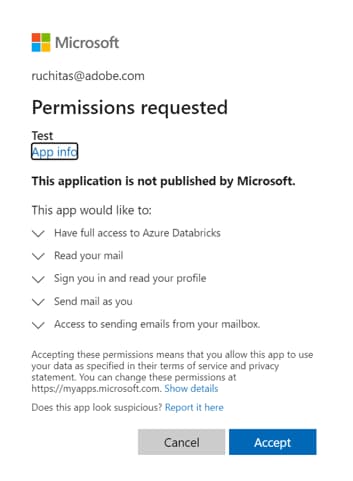

Digite o email, clique em Avançar e a tela de permissão do aplicativo será exibida:

-

Ao permitir permissão, você será redirecionado para uma nova URL como:

https://login.microsoftonline.com/common/oauth2/nativeclient?code=<code>&session_state=[session_id] -

Copie o valor de

<code>da URL acima de0.ASY...para&session_statena URL acima.

Geração do token de atualização generating-the-refresh-token

Em seguida, você deve gerar o token de atualização, explicado nas seguintes etapas:

-

Abra o prompt de comando e use o seguinte comando cURL para obter o refreshToken.

-

Substitua os

clientID,client_secreteredirect_uripelos valores do seu aplicativo junto com o valor de<code>:curl -H "ContentType application/x-www-form-urlencoded" -d "client_id=[client-id]&scope=https%3A%2F%2Foutlook.office.com%2FIMAP.AccessAsUser.All%20https%3A%2F%2Foutlook.office.com%2FPOP.AccessAsUser.All%20https%3A%2F%2Foutlook.office.com%2FSMTP.Send%20https%3A%2F%2Foutlook.office.com%2FUser.Read%20https%3A%2F%2Foutlook.office.com%2FMail.Read%20offline_access&code=[code]&grant_type=authorization_code&redirect_uri=[redirect_uri]&client_secret=[secretkey_value]" -X POST https://login.microsoftonline.com/common/oauth2/v2.0/tokennote note NOTE Em um único aplicativo de locatário, para gerar um token de atualização, use o seguinte comando cURL e substitua commonpor[tenantid]em:curl -H "ContentType application/x-www-form-urlencoded" -d "client_id=[client-id]&scope=https%3A%2F%2Foutlook.office.com%2FIMAP.AccessAsUser.All%20https%3A%2F%2Foutlook.office.com%2FPOP.AccessAsUser.All%20https%3A%2F%2Foutlook.office.com%2FSMTP.Send%20https%3A%2F%2Foutlook.office.com%2FUser.Read%20https%3A%2F%2Foutlook.office.com%2FMail.Read%20offline_access&code=[code]&grant_type=authorization_code&redirect_uri=[redirect_uri]&client_secret=[secretkey_value]" -X POST https://login.microsoftonline.com/[tenantid]/oauth2/v2.0/token -

Anote o token de atualização.

Configurar o serviço de e-mail com suporte ao OAuth 2.0 configureemailservice

Agora, configure o serviço de e-mail no servidor JEE mais recente fazendo logon na interface do usuário do administrador:

-

Vá para Início > Serviço > Aplicativos e Serviços > Gerenciamento de Serviços > Serviço de Email, a janela Serviço de Email de Configuração é exibida, configurada para autenticação básica.

note note NOTE Para habilitar o serviço de autenticação oAuth 2.0, é obrigatório marcar Se o servidor SMTP requer autenticação (Autenticação SMTP). -

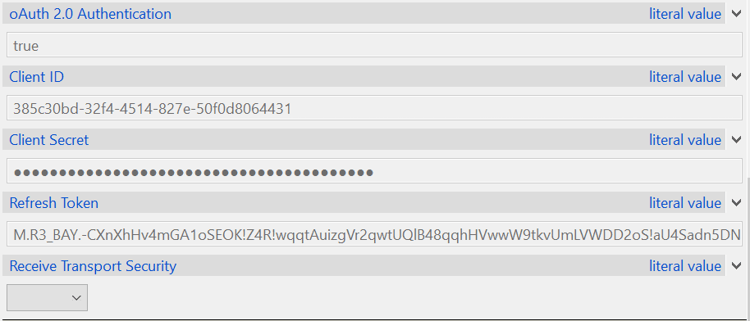

Definir Configurações de Autenticação 2.0 como

True. -

Copie os valores de ID do Cliente e Segredo do Cliente do Portal do Azure.

-

Copie o valor do Token de Atualização gerado.

-

Faça logon no Workbench e pesquise o Email 1.0 no Seletor de atividades.

-

Três opções estão disponíveis no Email 1.0 como:

- Enviar com Documento: Envia emails com anexos únicos.

- Enviar com Mapa de Anexos: envia emails com vários anexos.

- Receber: recebe um email do IMAP.

note note NOTE - O protocolo Transport Security tem os seguintes valores válidos: "blank", "SSL" ou "TLS". Defina os valores de Segurança de Transporte SMTP e Segurança de Transporte de Recebimento como TLS para habilitar o serviço de autenticação oAuth.

- O protocolo POP3 não tem suporte para OAuth ao usar pontos de extremidade de email.

-

Teste o aplicativo selecionando Enviar com Documento.

-

Forneça os endereços TO e From.

-

Chame o aplicativo e um email será enviado usando a autenticação 0Auth 2.0.

note note NOTE Se desejar, é possível alterar a configuração Autenticação 2.0 para autenticação básica para um processo específico em um workbench. Para fazer isso, defina o valor Autenticação OAuth 2.0 como 'Falso' em Usar configurações globais na guia Configurações de Conexão.

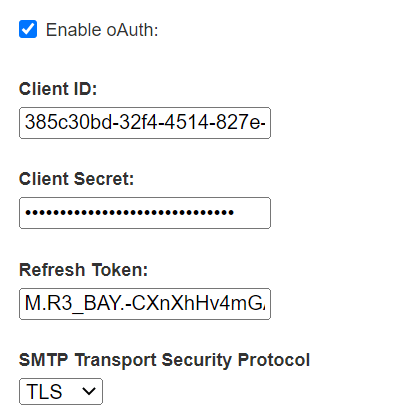

Para ativar notificações de tarefas oAuth enable_oauth_task

-

Ir para Página Inicial > Serviços > Fluxo de Trabalho do Formulário > Configurações do Servidor > Configurações de Email

-

Para habilitar notificações de tarefas oAuth, marque a caixa de seleção Habilitar oAuth.

-

Copie os valores de ID do Cliente e Segredo do Cliente do Portal do Azure.

-

Copie o valor do Token de Atualização gerado.

-

Clique em Salvar para salvar os detalhes.

note note NOTE Para saber mais informações relacionadas às notificações de tarefas, clique aqui.

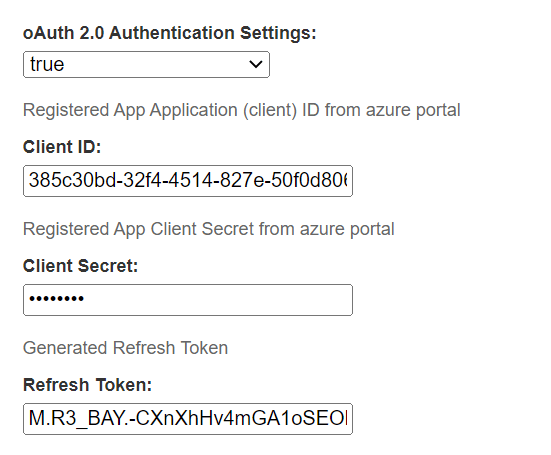

Para configurar o terminal de email configure_email_endpoint

-

Ir para Página Inicial > Serviços > Aplicativos e Serviços > Gerenciamento de Ponto de Extremidade

-

Para configurar o ponto de extremidade de email, defina oAuth 2.0 Configurações de Autenticação como

True. -

Copie os valores de ID do Cliente e Segredo do Cliente do Portal do Azure.

-

Copie o valor do Token de Atualização gerado.

-

Clique em Salvar para salvar os detalhes.

note note NOTE Para saber mais sobre como configurar pontos de extremidade de email, clique em Configurar um ponto de extremidade de email.

Resolução de problemas troubleshooting

-

Se o serviço de email não estiver funcionando corretamente, tente gerar novamente o

Refresh Tokenconforme descrito acima. Levará alguns minutos para o novo valor ser implantado. -

Erro ao configurar detalhes do servidor de email no endpoint de email usando o Workbench. Tente configurar o endpoint por meio da interface do Administrador em vez do Workbench.